¿Que es una Vulnerabilidad?

La mejor palabra que podríamos usar para definir a una vulnerabilidad es debilidad. Sin duda, una vulnerabilidad hace que la seguridad se vea disminuida o, en algunos casos, que se vea nula. Es por ello que es correcto afirmar el concepto de debilidad.

Realmente hay un gran debate sobre esta terminología, debido a que si nadie conoce el agujero de seguridad, este no existe. Por eso se parte de la hipótesis de que todos los sistemas son inseguros, por la sencilla razón de que lo creo una persona o un grupo de ellas y, por consiguiente, el error siempre esta, solo hace falta descubrirlo.

Tal vez nos preguntemos ¿porque no partir de la hipótesis de que los sistemas son seguros, hasta que se demuestre lo contrario? Es una pregunta interesante que todo el mundo se formula, pero hay un punto muy delicado y que es el argumento propicio para saciar esa intriga: nadie puede poder las manos en el fuego asegurando que el sistema que fabrica es 100% seguro, ya que a la larga se dará cuenta de que no va poder escribir mas el código del programa, porque los recursos que utilizaba para crearlo se le quemaron.

Con esta ironía, suponemos que todo sistema tiene una debilidad, desde la mejor caja fuerte hasta una bomba nuclear activada. Todos tienen un método por el cual el sistema de seguridad se desactiva, se evado o se rompe.

Vamos a recordad un poco de historia para conocer de donde proviene la palabra bug, que, en el campo de la informática es sinónimo de vulnerabilidad.

Grace Murria Hopper (1906-1992)

Fue una persona excepcional e innovadora, precursora en la programación de los primeros ordenadores que se había diseñado –obviamente- para uso militar.

Se graduó como matemática y como física, y en 1943 8 durante la segunda Guerra Mundial) se incorporo a la marina estadounidense. Por su intelecto, fue incorporada a un laboratorio e calculo (Howard Airen) nada mas ni menos que en Harvard, donde trabajo como programadora de la computadora Mark I.

El 9 de septiembre de 1945, y ya con la computadora Mark II a su mando, se da cuenta de que ha habido un error, ya que el dispositivo no funcionaba adecuadamente. Luego de un examen riguroso descubrieron al culpable: un insecto la polilla media cinco centímetros y se había metido entre los contactos de unos de los reles de Mark II. Grace registro el incidente en el cuaderno de bitácoras y no tuvo mejor idea que pegar la polilla famosa anotando debajo la siguieren frase “first actual case of bug being found” (el primer caso real de insecto encontrado).

A partir de ese momento, cuando encontraban una computadora que daba problemas, ellos decían que tenía un bug.

Entre todos sus meritos, creo el lenguaje flowmatic, desarrollo el primero compilador e hizo la primero versión del lenguaje COBAL. Además de ese, Grace buscaba ideas y motivos para que las computadores sean usadas civilmente.

(La hoja que muestra el Primer Bug encontrado por Grace Murria Hopper)

Ahora que ya sabemos Podremos Entender los Siguientes Conceptos.

¿Que es un Exploit?

Del inglés to exploit, explotar, aprovechar

Ejemplo de un Exploit Buffer Overflow En Ejecucion

Ejemplo de un Exploit Buffer Overflow En Ejecucion

Exploit es el nombre con el que se identifica un programa informático malicioso, o parte del programa, que trata de forzar alguna deficiencia o vulnerabilidad de otro programa. El fin puede ser la destrucción o inhabilitación del sistema atacado, aunque normalmente se trata de violar las medidas de seguridad para poder acceder al mismo de forma no autorizada y emplearlo en beneficio propio o como origen de otros ataques a terceros.

Los exploits se pueden caracterizar según las categorías de vulnerabilidades utilizadas:

* Vulnerabilidades de desbordamiento de buffer.

* Vulnerabilidades de condición de carrera (race condition).

* Vulnerabilidades de error de formato de cadena (format string bugs).

* Vulnerabilidades de Cross Site Scripting (XSS).

* Vulnerabilidades de Inyección SQL.

* Vulnerabilidades de Inyección de Caracteres (CRLF).

* Vulnerabilidades de denegación del servicio

* Vulnerabilidades de Inyección múltiple HTML (Multiple HTML Injection).

* Vulnerabilidades de ventanas enganosas o mistificación de ventanas (Window Spoofing).

* Etc...

Muchas vulnerabilidades pueden ser explotadas sin el uso de un exploit.

¿Que es un Xploit?

Fake Mail

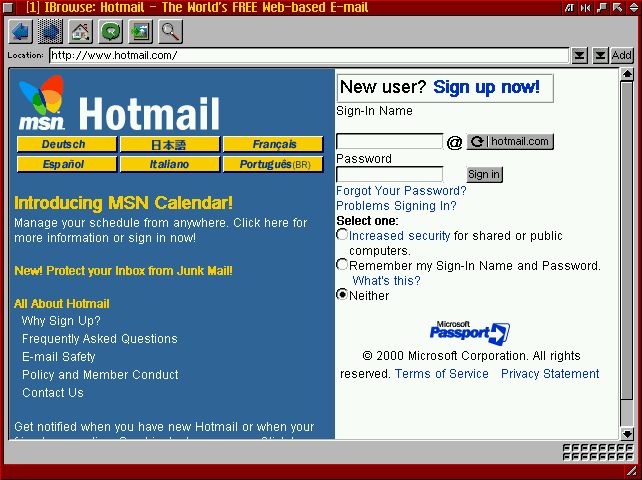

Fake mail. Enviar correo electrónico falseando el remitente. Se trata de una técnica muy empleada en Ingeniería Social. Para poder obtener contraseñas de hotmail,yahoo o cualquier tipo de compania para los correos electronicos.

Ej de Xploit Antiguo Para Hotmail, Al Enviar un mail y la victima hacer click este se ridereccionaba automaticamente al XPLOIT, el cual era una mascara , el Xploit le Pedia los datos, esactamente igual como si fuese el Index de Hotmail, Pero una vez Puesto, estas contraseñas iban al Email del Atacante, luego de ingresar, les salia un error, y tenian que volver a colocar la contraseña pero esta vez, si era el Index de Hotmail, e ingresaban a sus Correos Normalmente.

Las preguntas sobre xploits van a ser borradas, no son el objetivo de este post. Están en este post solo para evitar la confusión sobre los nombres.

.jpg)

0 comentarios:

Publicar un comentario